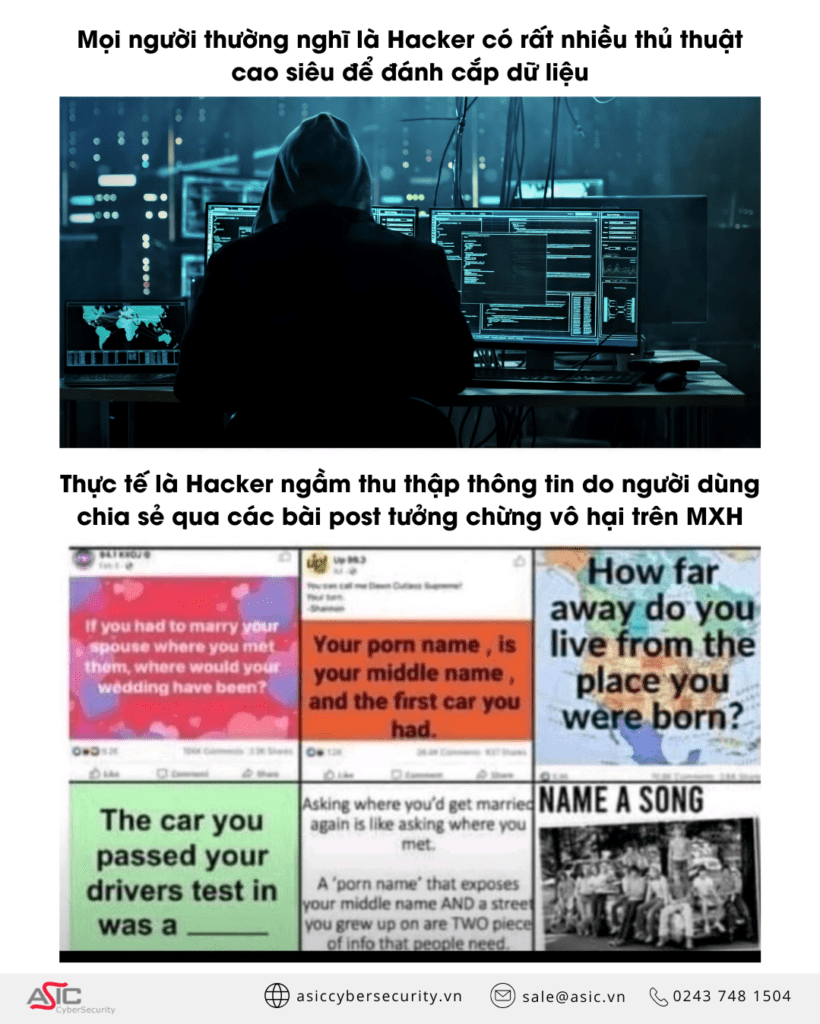

Khi nhắc đến hacker, nhiều người thường hình dung đến một cá nhân mặc áo trùm đầu, sử dụng các dòng mã phức tạp để xâm nhập hệ thống và đánh cắp dữ liệu. Tuy nhiên, thực tế cho thấy phần lớn các vụ tấn công an ninh mạng không bắt đầu từ kỹ thuật […]

- Trang chủ

- Giới thiệu

- Sản Phẩm

- Black Duck

- IriusRisk

- Secure Code Training

- DerScanner

- Bugprove

- Parasoft

- Graylog

- Keysight Eggplant

- Apposite Technologies

- Niagara Networks

- Gurucul

- Picus Security

- Recorded Future

- Kron Technologies

- Cimcor

- Seclab SXN

- SecHard

- AccuKnox

- Tyrex

- Cyber Range

- Exxact

- Maltego

- Penlink

- Social Links

- IEC Infrared

- DroneShield

- Giải pháp

- Giải pháp DevSecOps

- Giải pháp đánh giá, kiểm thử bảo mật và hiệu năng phần mềm

- Giải pháp trung tâm điều hành an ninh mạng – SOC

- Giải pháp tối ưu cấu hình bảo mật và đảm bảo truy cập an toàn

- Giải pháp Zero Trust

- Giải pháp Cyber Labs cho nghiên cứu, giảng dạy

- Giải pháp thu thập, phân tích thông tin trên không gian mạng

- Hệ thống giám sát tầm xa đường biên và bờ biển tích hợp Camera, Radar và AI

- Tuyển dụng

- Tin tức

Tiếng Việt

- Liên hệ