Bạn có đang sử dụng WinRAR để giải nén file hằng ngày? Nếu có thì bạn cùng hàng triệu người khác đang đứng trước nguy cơ bị hacker chiếm quyền điều khiển.

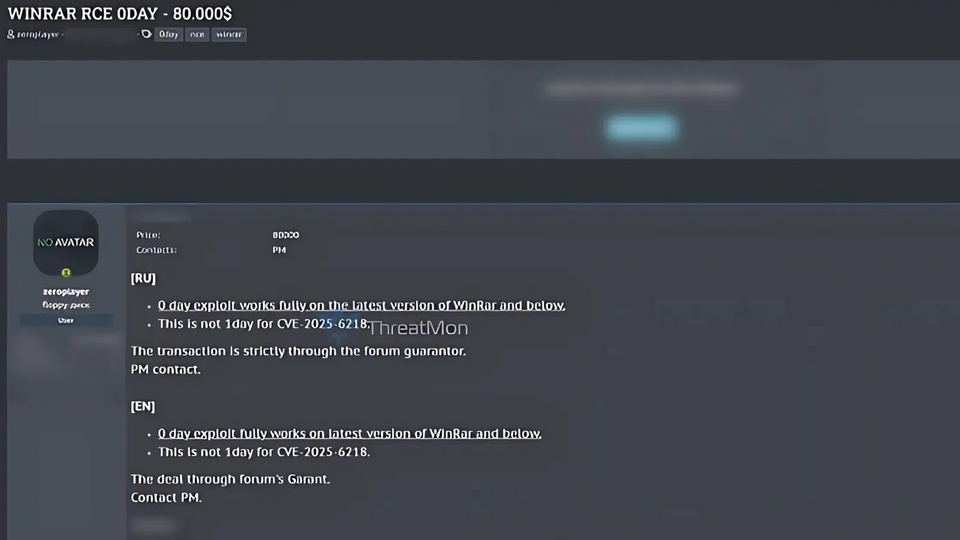

WinRAR, công cụ nén và giải nén tệp quen mặt trên hàng trăm triệu máy tính, đang bị đặt trong tầm ngắm của giới hacker sau khi một lỗ hổng nghiêm trọng dạng zero-day RCE (thực thi mã từ xa) bị rao bán trên chợ đen với mức giá lên tới 80.000 đô la (hơn 2 tỷ đồng). Đây không phải là lỗ hổng cũ từng được công bố (CVE-2025-6218) mà là một mối nguy mới hoàn toàn, chưa từng ai biết đến, chưa có bản vá, và vẫn đang lặng lẽ tồn tại trong các phiên bản WinRAR từ cũ đến mới, chính là lỗ hổng Zero Day.

Một cú click, cả hệ thống nguy cấp

Lỗ hổng này cho phép kẻ tấn công chèn mã độc vào hệ thống nạn nhân chỉ bằng cách mở 1 tập nén được hacker thiết kế đặc biệt. Không cần phải chạy file, không cần cấp quyền, chỉ cần nhấp đúp giải nén là đủ để hacker chiếm quyền điều khiển.

Hãy tưởng tượng bạn nhận được một email có đính kèm file .rar, mở ra là thiệp mừng sinh nhật hay hợp đồng. Nhưng thật ra, trong tích tắc, mã độc đã âm thầm chạy nền và phá vỡ lớp bảo mật.

Đáng chú ý, lỗi bảo mật lần này ảnh hưởng đến nhiều phiên bản của WinRAR từ trước đến nay chứ không chỉ bản mới nhất. Điều đó cho thấy khả năng cao đây là lỗi kiến trúc, không đơn thuần là lỗi ở một bản cập nhật gần đây. WinRAR đã tồn tại hàng chục năm và có rất nhiều tính năng phức tạp, chính là cơ hội để kẻ xấu khai thác.

Người dùng nên làm gì?

Trong lúc chờ nhà phát triển WinRAR xác nhận và vá lỗi, cách phòng tránh tạm thời tốt nhất là không mở các file nén không rõ nguồn gốc, đặc biệt là từ email hay link lạ. Một số biện pháp khẩn cấp ASIC Cybersecurity khuyến nghị có thể áp dụng:

- Dùng sandbox (hộp cát) khi mở file nén

- Chuyển tạm sang công cụ nén khác có kiểm soát bảo mật tốt hơn

- Cập nhật thường xuyên và theo dõi các kênh cảnh báo bảo mật uy tín